WordPress, populārā satura pārvaldības sistēma (CMS), ir biežs hakeru mērķis, pateicoties tās plaši izplatītajai lietošanai un atvērtā koda raksturam. Viena izplatīta uzlaušanas taktika ietver ļaunprātīga koda ievietošanu .htaccess failā — konfigurācijas failā, kas kontrolē vietnes trafiku un darbību.

Ļaunprātīgā koda noņemšana sākotnēji var atrisināt problēmu, taču bieži tas atkal parādās, padarot to par pastāvīgu un kaitinošu problēmu.

sudo grep --include=* -rn -e "aizdomas"

Simptomi un atklāšana

Ļaunprātīga koda klātbūtne .htaccess failā var izraisīt dažādas problēmas, tostarp:

- Novirzīšana: Kad lietotājs mēģina piekļūt likumīgai lapai, viņš tiek novirzīts uz ļaunprātīgu vietni, kurā bieži ir surogātpasta vai pikšķerēšanas saturs.

- Ļaunprātīga reklamēšana: Jūsu vietnē var parādīties uzbrūkošas reklāmas vai uznirstošie logi, kas traucē lietotāja pieredzi un, iespējams, apdraud lietotāju drošību.

- Datu zādzība: Ļaunprātīgu kodu var izmantot, lai nozagtu sensitīvus lietotāja datus, tostarp pieteikšanās akreditācijas datus un personisko informāciju.

Ļaunprātīga koda noteikšana .htaccess failā var būt sarežģīta tā neuzkrītošā rakstura dēļ. Tomēr dažas pazīmes ir šādas:

- Negaidīta novirzīšana: Ja lietotāji pastāvīgi tiek novirzīti uz nepazīstamām vai aizdomīgām vietnēm, tas var norādīt uz .htaccess iejaukšanos.

- Nepazīstami koda fragmenti: Pārbaudot, vai .htaccess failā nav nepazīstama koda vai neparastas direktīvas, var tikt parādīti sarkani karodziņi.

- Trešās puses saites: Ārējo saišu vai atsauču uz nezināmiem domēniem izplatība liecina par iespējamu ļaunprātīga koda ievietošanu.

Infekcijas tīrīšana

Saskaroties ar pastāvīgu .htaccess uzlaušanu, ir svarīgi veikt rūpīgus un piesardzīgus pasākumus, lai novērstu draudus un novērstu turpmākas infekcijas.

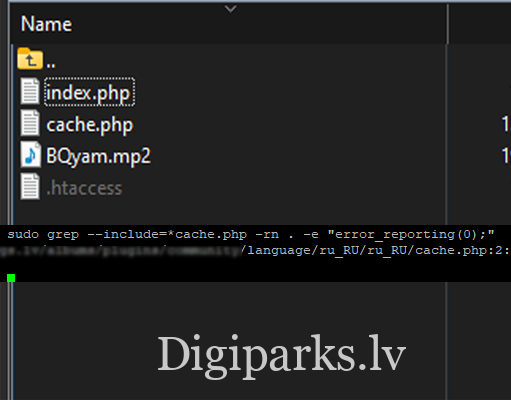

sudo grep --include=* -rn -e "ziņošana par kļūdu (0);"

- Izveidojiet dublējumu: Pirms turpināt, izveidojiet pilnīgu WordPress failu un datu bāzes dublējumu. Tas kalpos kā rezerves, ja radīsies papildu sarežģījumi.

- Izolējiet infekciju: Izmantojiet uzticamu ugunsmūri vai drošības spraudni, lai bloķētu piekļuvi inficētajam .htaccess failam. Tas novērsīs ļaunprātīgā koda izpildi un turpmākus bojājumus.

- Manuāli noņemiet ļaunprātīgo kodu: Izmantojot teksta redaktoru, atveriet .htaccess failu un rūpīgi meklējiet aizdomīgu kodu vai novirzīšanu. Izdzēsiet visus neatļautos kodus vai norādījumus.

- Pārbaudiet Rootkits: Sakņu komplekti ir ļaunprātīga programmatūra, kas slēpj savu klātbūtni operētājsistēmā, bieži apgrūtinot to atklāšanu un noņemšanu. Izmantojiet īpašu rootkit skeneri, lai rūpīgi pārbaudītu savu serveri.

- Pastipriniet drošību: Atjauniniet savu WordPress kodolu, spraudņus un motīvus uz jaunākajām versijām. Šajos atjauninājumos bieži ir iekļauti drošības ielāpi, kas novērš zināmās ievainojamības.

- Mainīt paroles: Nekavējoties mainiet visas ar jūsu WordPress vietni saistītās paroles, tostarp administratora akreditācijas datus, FTP kontus un piekļuvi datu bāzei.

- Iespējot divu faktoru autentifikāciju (2FA): 2FA pievieno papildu drošības līmeni, piesakoties papildus parolei, pieprasot kodu no mobilā tālruņa.

Nozares eksperta atzinums

“Atslēga, lai novērstu pastāvīgu WordPress uzlaušanu, ir visaptverošas drošības stratēģijas ieviešana, kas pārsniedz ļaunprātīga koda noņemšanu. Izmantojot daudzslāņu pieeju, kas ietver regulārus atjauninājumus, spēcīgas paroles, 2FA un vietņu uzraudzību, jūs varat ievērojami samazināt turpmāko uzbrukumu risku. – Marks Džonsons, IT drošības eksperts

Jautājumi un atbildes

1. jautājums. Kādas čaulas komandas var izmantot, lai atrastu aizdomīgus .htaccess failus?

A1: Lai atrastu aizdomīgus .htaccess failus, varat izmantot šādas čaulas komandas:

atrast. -type f -name ".htaccess"

2. jautājums. Kā es varu noteikt, vai .htaccess fails ir ļaunprātīgs?

A2: Pārbaudiet, vai .htaccess failā nav nepazīstama koda vai norādījumu, kas novirza trafiku uz neautorizētām vietnēm vai ievada reklāmas. Izmantojiet drošības rīku, lai skenētu failu, lai atrastu zināmus ļaunprātīgus modeļus.

Q3: Kādas ir dažas papildu darbības, ko varu veikt, lai vēl vairāk aizsargātu savu WordPress vietni?

A3: Ieviesiet satura piegādes tīklu (CDN), lai izplatītu savas vietnes saturu vairākos serveros, samazinot DDoS uzbrukumu ietekmi. Izmantojiet tīmekļa lietojumprogrammu ugunsmūri (WAF), lai bloķētu ļaunprātīgu trafiku, pirms tā sasniedz jūsu vietni. Ieviesiet regulārus drošības auditus, lai identificētu un novērstu ievainojamības.