WordPress, el popular sistema de gestión de contenidos (CMS), es un objetivo frecuente para los piratas informáticos debido a su uso generalizado y su naturaleza de código abierto. Una táctica de piratería común consiste en insertar código malicioso en el archivo .htaccess, un archivo de configuración que controla el tráfico y el comportamiento del sitio web.

Si bien eliminar el código malicioso puede resolver el problema inicialmente, a menudo reaparece, lo que lo convierte en un problema persistente y frustrante.

sudo grep --include=* -rn -e "sospechoso"

Síntomas y detección

La presencia de código malicioso en el archivo .htaccess puede provocar diversos problemas, entre ellos:

- Redirecciones: Cuando un usuario intenta acceder a una página legítima, es redirigido a un sitio malicioso, que a menudo contiene spam o contenido de phishing.

- Publicidad maliciosa: Es posible que aparezcan anuncios invasores o ventanas emergentes en su sitio web, lo que altera la experiencia del usuario y potencialmente compromete la seguridad del usuario.

- Robo de datos: Se puede utilizar código malicioso para robar datos confidenciales del usuario, incluidas credenciales de inicio de sesión e información personal.

La detección de código malicioso en el archivo .htaccess puede resultar un desafío debido a su naturaleza discreta. Sin embargo, algunos signos reveladores incluyen:

- Redirecciones inesperadas: Si los usuarios son redirigidos constantemente a sitios web desconocidos o sospechosos, puede indicar una manipulación de .htaccess.

- Fragmentos de código desconocidos: Verificar el archivo .htaccess en busca de códigos desconocidos o directivas inusuales puede generar señales de alerta.

- Enlaces de terceros: La proliferación de enlaces externos o referencias a dominios desconocidos sugiere una posible inserción de código malicioso.

Limpiar la infección

Cuando nos enfrentamos a un hack persistente de .htaccess, es esencial tomar medidas exhaustivas y cautelosas para eliminar la amenaza y prevenir futuras infecciones.

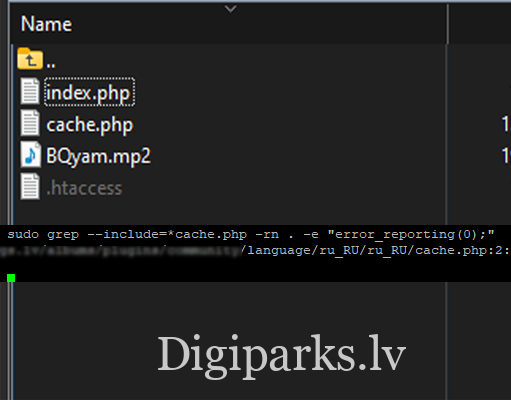

sudo grep --include=* -rn -e "informe de errores(0);"

- Crear una copia de seguridad: Antes de continuar, haga una copia de seguridad completa de sus archivos y base de datos de WordPress. Esto servirá como respaldo en caso de que surjan más complicaciones.

- Aislar la infección: Utilice un firewall confiable o un complemento de seguridad para bloquear el acceso al archivo .htaccess infectado. Esto evitará que el código malicioso se ejecute y cause más daños.

- Eliminar manualmente el código malicioso: Usando un editor de texto, abra el archivo .htaccess y busque cuidadosamente cualquier código o redireccionamiento sospechoso. Elimine cualquier código o directiva no autorizados.

- Compruebe si hay rootkits: Los rootkits son malware que ocultan su presencia dentro del sistema operativo, lo que a menudo dificulta su detección y eliminación. Utilice un escáner de rootkits dedicado para examinar minuciosamente su servidor.

- Reforzar la seguridad: Actualice su núcleo, complementos y temas de WordPress a las últimas versiones. Estas actualizaciones suelen incluir parches de seguridad que abordan vulnerabilidades conocidas.

- Cambiar contraseñas: Cambie inmediatamente todas las contraseñas asociadas con su sitio de WordPress, incluidas las credenciales de administrador, las cuentas FTP y el acceso a la base de datos.

- Habilite la autenticación de dos factores (2FA): 2FA agrega una capa adicional de seguridad al solicitar un código de su teléfono móvil además de su contraseña al iniciar sesión.

Opinión de un experto de la industria

“La clave para prevenir ataques persistentes a WordPress radica en implementar una estrategia de seguridad integral que vaya más allá de eliminar el código malicioso. Al adoptar un enfoque en capas que incluye actualizaciones periódicas, contraseñas seguras, 2FA y monitoreo de sitios web, puede reducir significativamente el riesgo de futuros ataques”. – Mark Johnson, experto en seguridad de TI

Preguntas y respuestas

P1: ¿Qué comandos de shell se pueden utilizar para encontrar archivos .htaccess sospechosos?

A1: Puede utilizar los siguientes comandos de shell para localizar archivos .htaccess sospechosos:

encontrar . -tipo f -nombre '.htaccess'

P2: ¿Cómo puedo determinar si un archivo .htaccess es malicioso?

A2: Inspeccione el archivo .htaccess en busca de códigos o directivas desconocidos que redirigen el tráfico a sitios no autorizados o inyectan anuncios. Utilice una herramienta de seguridad para escanear el archivo en busca de patrones maliciosos conocidos.

P3: ¿Cuáles son algunos pasos adicionales que puedo seguir para proteger aún más mi sitio web de WordPress?

A3: Implemente una red de entrega de contenido (CDN) para distribuir el contenido de su sitio web en múltiples servidores, reduciendo el impacto de los ataques DDoS. Utilice un firewall de aplicaciones web (WAF) para bloquear el tráfico malicioso antes de que llegue a su sitio web. Implementar auditorías de seguridad periódicas para identificar y abordar vulnerabilidades.