WordPress, das beliebte Content-Management-System (CMS), ist aufgrund seiner weiten Verbreitung und seines Open-Source-Charakters ein häufiges Ziel für Hacker. Eine gängige Hacking-Taktik besteht darin, bösartigen Code in die .htaccess-Datei einzufügen, eine Konfigurationsdatei, die den Website-Verkehr und das Verhalten steuert.

Während das Entfernen des Schadcodes das Problem zunächst lösen kann, tritt es häufig erneut auf, was es zu einem anhaltenden und frustrierenden Problem macht.

sudo grep --include=* -rn -e "verdächtig"

Symptome und Erkennung

Das Vorhandensein von Schadcode in der .htaccess-Datei kann zu verschiedenen Problemen führen, darunter:

- Weiterleitungen: Wenn ein Benutzer versucht, auf eine legitime Seite zuzugreifen, wird er stattdessen auf eine schädliche Website weitergeleitet, die häufig Spam- oder Phishing-Inhalte enthält.

- Malvertising: Auf Ihrer Website können störende Anzeigen oder Pop-ups erscheinen, die das Benutzererlebnis stören und möglicherweise die Benutzersicherheit gefährden.

- Datendiebstahl: Schadcode kann verwendet werden, um vertrauliche Benutzerdaten, einschließlich Anmeldeinformationen und persönliche Informationen, zu stehlen.

Die Erkennung von Schadcode in der .htaccess-Datei kann aufgrund ihrer Unauffälligkeit eine Herausforderung darstellen. Zu den verräterischen Anzeichen gehören jedoch:

- Unerwartete Weiterleitungen: Wenn Benutzer regelmäßig auf unbekannte oder verdächtige Websites weitergeleitet werden, kann dies auf eine .htaccess-Manipulation hinweisen.

- Unbekannte Codefragmente: Das Überprüfen der .htaccess-Datei auf unbekannten Code oder ungewöhnliche Anweisungen kann Warnsignale auslösen.

- Links von Drittanbietern: Eine Vielzahl externer Links oder Verweise auf unbekannte Domänen lassen auf die mögliche Einschleusung von Schadcode schließen.

Reinigung der Infektion

Bei einem anhaltenden .htaccess-Hack sind gründliche und vorsichtige Maßnahmen unerlässlich, um die Bedrohung zu beseitigen und zukünftige Infektionen zu verhindern.

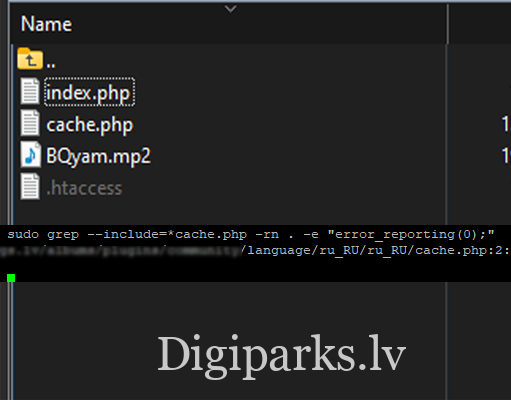

sudo grep --include=* -rn -e "error reporting(0);"

- Erstellen Sie ein Backup: Bevor Sie fortfahren, erstellen Sie eine vollständige Sicherung Ihrer WordPress-Dateien und -Datenbank. Dies dient als Ersatz für den Fall, dass weitere Komplikationen auftreten.

- Isolieren Sie die Infektion: Verwenden Sie eine zuverlässige Firewall oder ein Sicherheits-Plugin, um den Zugriff auf die infizierte .htaccess-Datei zu blockieren. Dadurch wird verhindert, dass der Schadcode ausgeführt wird und weiteren Schaden anrichtet.

- Entfernen Sie den Schadcode manuell: Öffnen Sie die .htaccess-Datei mit einem Texteditor und suchen Sie sorgfältig nach verdächtigem Code oder Weiterleitungen. Löschen Sie alle nicht autorisierten Codes oder Anweisungen.

- Auf Rootkits prüfen: Rootkits sind Schadprogramme, die ihre Präsenz im Betriebssystem verbergen und so ihre Erkennung und Entfernung oft erschweren. Verwenden Sie einen speziellen Rootkit-Scanner, um Ihren Server gründlich zu untersuchen.

- Sicherheit verstärken: Aktualisieren Sie Ihren WordPress-Kern, Ihre Plugins und Themes auf die neuesten Versionen. Diese Updates umfassen häufig Sicherheitspatches, die bekannte Schwachstellen beheben.

- Passwörter ändern: Ändern Sie sofort alle mit Ihrer WordPress-Site verknüpften Passwörter, einschließlich Administratoranmeldeinformationen, FTP-Konten und Datenbankzugriff.

- Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA): 2FA bietet eine zusätzliche Sicherheitsebene, indem bei der Anmeldung zusätzlich zu Ihrem Passwort ein Code von Ihrem Mobiltelefon verlangt wird.

Meinung eines Branchenexperten

„Der Schlüssel zur Verhinderung hartnäckiger WordPress-Hacks liegt in der Implementierung einer umfassenden Sicherheitsstrategie, die über die Entfernung von Schadcode hinausgeht. Durch einen mehrschichtigen Ansatz, der regelmäßige Updates, sichere Passwörter, 2FA und Website-Überwachung umfasst, können Sie das Risiko zukünftiger Angriffe erheblich reduzieren.“ – Mark Johnson, IT-Sicherheitsexperte

Fragen und Antworten

F1: Welche Shell-Befehle können verwendet werden, um verdächtige .htaccess-Dateien zu finden?

A1: Sie können die folgenden Shell-Befehle verwenden, um verdächtige .htaccess-Dateien zu finden:

finden . -type f -name '.htaccess'

F2: Wie kann ich feststellen, ob eine .htaccess-Datei bösartig ist?

A2: Überprüfen Sie die .htaccess-Datei auf unbekannten Code oder Anweisungen, die den Datenverkehr auf nicht autorisierte Websites umleiten oder Werbung einschleusen. Verwenden Sie ein Sicherheitstool, um die Datei auf bekannte schädliche Muster zu scannen.

F3: Welche zusätzlichen Schritte kann ich unternehmen, um meine WordPress-Website weiter zu sichern?

A3: Implementieren Sie ein Content Delivery Network (CDN), um den Inhalt Ihrer Website auf mehrere Server zu verteilen und so die Auswirkungen von DDoS-Angriffen zu reduzieren. Nutzen Sie eine Web Application Firewall (WAF), um bösartigen Datenverkehr zu blockieren, bevor er Ihre Website erreicht. Führen Sie regelmäßige Sicherheitsüberprüfungen durch, um Schwachstellen zu identifizieren und zu beheben.