WordPress, популярная система управления контентом (CMS), часто становится целью хакеров из-за ее широкого использования и открытого исходного кода. Одна из распространенных тактик взлома включает вставку вредоносного кода в файл .htaccess — файл конфигурации, который контролирует трафик и поведение веб-сайта.

Хотя удаление вредоносного кода может первоначально решить проблему, она часто появляется снова, что делает ее постоянной и досадной проблемой.

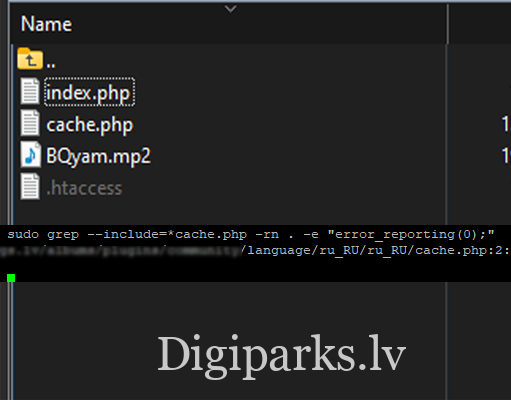

sudo grep --include=* -rn -e "подозреваемый"

Симптомы и обнаружение

Наличие вредоносного кода в файле .htaccess может привести к различным проблемам, в том числе:

- Перенаправления: Когда пользователь пытается получить доступ к законной странице, он вместо этого перенаправляется на вредоносный сайт, часто содержащий спам или фишинговый контент.

- Вредоносная реклама: На вашем веб-сайте могут появиться вторгающиеся рекламные объявления или всплывающие окна, нарушающие работу пользователей и потенциально ставящие под угрозу безопасность пользователей.

- Кража данных: Вредоносный код может использоваться для кражи конфиденциальных пользовательских данных, включая учетные данные для входа и личную информацию.

Обнаружение вредоносного кода в файле .htaccess может быть затруднено из-за его незаметности. Однако некоторые характерные признаки включают в себя:

- Неожиданные перенаправления: Если пользователи постоянно перенаправляются на незнакомые или подозрительные веб-сайты, это может указывать на подделку .htaccess.

- Незнакомые фрагменты кода: Проверка файла .htaccess на наличие незнакомого кода или необычных директив может вызвать тревожные сигналы.

- Сторонние ссылки: Увеличение количества внешних ссылок или ссылок на неизвестные домены предполагает возможное внедрение вредоносного кода.

Очистка инфекции

При постоянном взломе .htaccess необходимы тщательные и осторожные меры для устранения угрозы и предотвращения будущих заражений.

sudo grep --include=* -rn -e "отчет об ошибках (0);"

- Создайте резервную копию: Прежде чем продолжить, сделайте полную резервную копию файлов и базы данных WordPress. Это послужит запасным вариантом на случай возникновения дальнейших осложнений.

- Изолировать инфекцию: Используйте надежный брандмауэр или плагин безопасности, чтобы заблокировать доступ к зараженному файлу .htaccess. Это предотвратит выполнение вредоносного кода и причинение дальнейшего ущерба.

- Удалите вредоносный код вручную: С помощью текстового редактора откройте файл .htaccess и внимательно найдите подозрительный код или перенаправления. Удалите любой несанкционированный код или директивы.

- Проверьте наличие руткитов: Руткиты — это вредоносные программы, которые скрывают свое присутствие в операционной системе, что часто затрудняет их обнаружение и удаление. Используйте специальный сканер руткитов для тщательной проверки вашего сервера.

- Усиление безопасности: Обновите ядро, плагины и темы WordPress до последних версий. Эти обновления часто включают исправления безопасности, устраняющие известные уязвимости.

- Изменить пароли: Немедленно измените все пароли, связанные с вашим сайтом WordPress, включая учетные данные администратора, учетные записи FTP и доступ к базе данных.

- Включите двухфакторную аутентификацию (2FA): 2FA добавляет дополнительный уровень безопасности, требуя код с вашего мобильного телефона в дополнение к паролю при входе в систему.

Мнение отраслевого эксперта

«Ключ к предотвращению постоянных взломов WordPress заключается в реализации комплексной стратегии безопасности, которая выходит за рамки удаления вредоносного кода. Приняв многоуровневый подход, включающий регулярные обновления, надежные пароли, 2FA и мониторинг веб-сайтов, вы можете значительно снизить риск будущих атак». – Марк Джонсон, эксперт по ИТ-безопасности

Вопросы и ответы

Вопрос 1. Какие команды оболочки можно использовать для поиска подозрительных файлов .htaccess?

А1: Вы можете использовать следующие команды оболочки для поиска подозрительных файлов .htaccess:

находить . -type f -name '.htaccess'

Вопрос 2. Как определить, является ли файл .htaccess вредоносным?

А2: Проверьте файл .htaccess на наличие незнакомого кода или директив, которые перенаправляют трафик на неавторизованные сайты или внедряют рекламу. Используйте инструмент безопасности для сканирования файла на наличие известных вредоносных шаблонов.

Вопрос 3. Какие дополнительные шаги я могу предпринять для дальнейшей защиты своего веб-сайта WordPress?

А3: Внедрите сеть доставки контента (CDN) для распределения контента вашего веб-сайта по нескольким серверам, уменьшая влияние DDoS-атак. Используйте брандмауэр веб-приложений (WAF), чтобы блокировать вредоносный трафик до того, как он достигнет вашего веб-сайта. Регулярно проводите аудит безопасности для выявления и устранения уязвимостей.