WordPress, popularny system zarządzania treścią (CMS), jest częstym celem hakerów ze względu na jego powszechne użycie i charakter open source. Jedna z powszechnych taktyk hakerów polega na umieszczeniu złośliwego kodu w pliku .htaccess – pliku konfiguracyjnym kontrolującym ruch i zachowanie witryny internetowej.

Chociaż usunięcie złośliwego kodu może początkowo rozwiązać problem, często pojawia się on ponownie, co sprawia, że jest to problem trwały i frustrujący.

sudo grep --include=* -rn -e „podejrzany”

Objawy i wykrywanie

Obecność złośliwego kodu w pliku .htaccess może prowadzić do różnych problemów, w tym:

- Przekierowania: Gdy użytkownik próbuje uzyskać dostęp do legalnej strony, zostaje przekierowany na złośliwą witrynę, często zawierającą spam lub treści phishingowe.

- Złośliwe reklamy: W Twojej witrynie mogą pojawić się reklamy lub wyskakujące okienka, zakłócając wygodę użytkownika i potencjalnie zagrażając bezpieczeństwu użytkownika.

- Kradzież danych: Złośliwy kod może zostać wykorzystany do kradzieży wrażliwych danych użytkownika, w tym danych logowania i danych osobowych.

Wykrycie złośliwego kodu w pliku .htaccess może być trudne ze względu na jego niepozorny charakter. Jednak niektóre charakterystyczne znaki obejmują:

- Nieoczekiwane przekierowania: Jeśli użytkownicy są stale przekierowywani na nieznane lub podejrzane strony internetowe, może to wskazywać na manipulację .htaccess.

- Nieznane fragmenty kodu: Sprawdzanie pliku .htaccess pod kątem nieznanego kodu lub nietypowych dyrektyw może wywołać sygnał ostrzegawczy.

- Linki stron trzecich: Mnogość zewnętrznych linków lub odniesień do nieznanych domen sugeruje możliwość umieszczenia złośliwego kodu.

Oczyszczenie infekcji

W przypadku uporczywego włamania do .htaccess niezbędne są dokładne i ostrożne działania, aby wyeliminować zagrożenie i zapobiec przyszłym infekcjom.

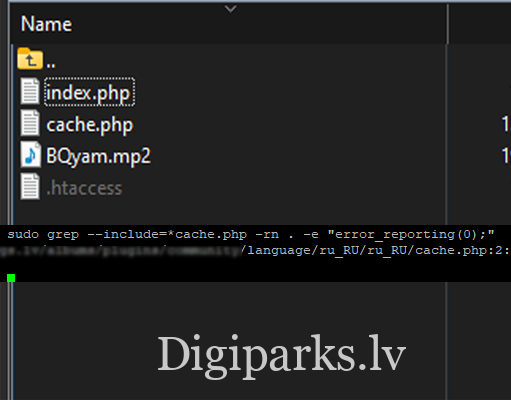

sudo grep --include=* -rn -e "raportowanie błędów (0);"

- Utwórz kopię zapasową: Przed kontynuowaniem wykonaj pełną kopię zapasową plików i bazy danych WordPress. Będzie to służyć jako rozwiązanie awaryjne w przypadku pojawienia się dalszych komplikacji.

- Wyizoluj infekcję: Użyj niezawodnej zapory sieciowej lub wtyczki zabezpieczającej, aby zablokować dostęp do zainfekowanego pliku .htaccess. Zapobiegnie to uruchomieniu złośliwego kodu i spowodowaniu dalszych szkód.

- Ręcznie usuń złośliwy kod: Za pomocą edytora tekstu otwórz plik .htaccess i dokładnie wyszukaj podejrzany kod lub przekierowania. Usuń wszelki nieautoryzowany kod lub dyrektywy.

- Sprawdź, czy nie ma rootkitów: Rootkity to złośliwe oprogramowanie, które ukrywa swoją obecność w systemie operacyjnym, często utrudniając ich wykrycie i usunięcie. Użyj dedykowanego skanera rootkitów, aby dokładnie sprawdzić swój serwer.

- Wzmocnij bezpieczeństwo: Zaktualizuj rdzeń, wtyczki i motywy WordPress do najnowszych wersji. Aktualizacje te często zawierają poprawki zabezpieczeń, które usuwają znane luki w zabezpieczeniach.

- Zmień hasła: Natychmiast zmień wszystkie hasła powiązane z Twoją witryną WordPress, w tym dane administratora, konta FTP i dostęp do bazy danych.

- Włącz uwierzytelnianie dwuskładnikowe (2FA): 2FA zapewnia dodatkową warstwę bezpieczeństwa, wymagając podania kodu z telefonu komórkowego jako dodatku do hasła podczas logowania.

Opinia eksperta branżowego

„Kluczem do zapobiegania uporczywym włamaniom do WordPressa jest wdrożenie kompleksowej strategii bezpieczeństwa, która wykracza poza usuwanie złośliwego kodu. Przyjmując podejście warstwowe, które obejmuje regularne aktualizacje, silne hasła, 2FA i monitorowanie witryny, możesz znacznie zmniejszyć ryzyko przyszłych ataków. – Mark Johnson, ekspert ds. bezpieczeństwa IT

Pytania i odpowiedzi

P1: Jakich poleceń powłoki można użyć do znalezienia podejrzanych plików .htaccess?

A1: Aby zlokalizować podejrzane pliki .htaccess, możesz użyć następujących poleceń powłoki:

znajdować . -type f -name '.htaccess'

P2: Jak mogę ustalić, czy plik .htaccess jest złośliwy?

A2: Sprawdź plik .htaccess pod kątem nieznanego kodu lub dyrektyw, które przekierowują ruch do nieautoryzowanych witryn lub wstawiają reklamy. Użyj narzędzia bezpieczeństwa, aby przeskanować plik pod kątem znanych złośliwych wzorców.

P3: Jakie dodatkowe kroki mogę podjąć, aby jeszcze bardziej zabezpieczyć moją witrynę WordPress?

A3: Wdróż sieć dostarczania treści (CDN), aby dystrybuować zawartość swojej witryny na wiele serwerów, zmniejszając wpływ ataków DDoS. Użyj zapory aplikacji internetowych (WAF), aby zablokować złośliwy ruch, zanim dotrze on do Twojej witryny. Wdrażaj regularne audyty bezpieczeństwa w celu identyfikowania i eliminowania luk w zabezpieczeniach.